El hackeo de la foto de Android: una foto dice más que mil comandos

La mayoría de las personas han escuchado la historia del caballo de Troya. Hemos aprendido la lección de la historia: no confiar en los regalos de extraños. Hoy, nadie usaría una estatua de un caballo gigante, excepto por algunos bromistas con un mal sentido del humor, aunque existen trucos similares en forma digital. Las personas están conscientes de archivos .exe desconocidos y descargas repentinas de anuncios en pop-ups. Confían en archivos más familiares como los .jpg. Pero la última encarnación del caballo de Troya, es un código malicioso que puede ocultarse en imágenes, y que permite a los ciberdelincuentes el apoderarse de dispositivos Android.

Google se ha movido rápidamente y ya emitió una actualización de Android. Una vez que sucedan estos cambios de software en un dispositivo, este resquicio se resolverá. Otro punto positivo es que ésta táctica no se ha generalizado, fue descubierta por el investigador de ciberseguridad Tim Strazzere. Así que, a final de cuentas, el hackeo de fotos no es una amenaza generalizada. Sin embargo, las personas deben tener cuidado y mantenerse informadas. Comprender cómo actúan los cibercriminales es el primer paso para saber cómo permanecer seguro online.

A decir verdad, el ocultar código malicioso bajo otras formas no es una táctica nueva. Los maleantes han elaborado todos tipos de engaños. Documentos de Microsoft Word infectados han sido encontrados. Cuando los usuarios ejecutan estos archivos infectados en su PC, se instala malware para robar información delicada. El método de fotografía es lo último bajo este contexto.

Lo que es único en este caso es la advertencia de que los villanos pueden infiltrarse incluso si no se hace clic en las imágenes. Vayamos a un breve informe de los detalles técnicos para explicar cómo. Cuando se envían fotos a su dispositivo Android, algunos de esos datos son procesados antes de que los usuarios abran el archivo. Esto se conoce como análisis sintáctico en términos informáticos: el desempaque y separación de información. Vea, los smartphones necesitan saber qué datos procesar cuando los usuarios abren un archivo. Pero primero deben ver otros datos para comprender la naturaleza del tipo de archivo. Es por eso que los cibercriminales pueden empacar instrucciones secretas que se desencadenarán al obtener el archivo.

¿Qué pasa después? Bueno, el malware puede “bloquear” los dispositivos del usuario, o sea que los convierte en inutilizables. Posteriormente los cibercriminales obtienen acceso remoto al smartphone. Con toda la información delicada que ahora utilizan nuestros dispositivos, ¡los maleantes pueden obtener bastantes cosas! Piense en los detalles financieros, contraseñas y cuentas online, así como correos electrónicos. Además, los criminales podrían incluso usar las aplicaciones del teléfono para su beneficio, y en detrimento del usuario.

Recuerde, Google ya emitió una actualización de Android para combatir esto, así que no hay que alarmarse. Hay varias amenazas engañosas, y la clave para contrarrestarlas es estar informados. Esta no será la última encarnación del caballo de Troya. Pero con los conocimientos adecuados de seguridad, las personas pueden mantenerse seguras en la era digital.

Con eso en mente, aquí presento tres consejos de ciberseguridad a tomar en cuenta:

•No se exponga en exceso en los medios sociales o en las aplicaciones de chat. Para que funcione este truco de la foto en su dispositivo Android, alguien tiene que enviarle una imagen. ¿Cómo lo hacen? Probablemente mediante un mensaje de Facebook u otra aplicación de chat. Así que piense en la seguridad como capas: en el perímetro básico, simplemente no deje que las personas se pongan en contacto con usted. Esto también lo protege contra bullying en los medios sociales.

•Actualice su dispositivo tan pronto como sea posible. Las compañías grandes cuentan con equipos de ciberseguridad que trabajan para proteger a los clientes, pero las actualizaciones dependen de los clientes. En este caso, una vez que Google recibió el informe, la más reciente actualización de Android fue hecha a la medida para resolver la vulnerabilidad, Asegúrese de actualizar sus dispositivos y también sus aplicaciones.

•Esté consciente de dónde navega y qué abre. Conforme evolucionan las amenazas, los cibercriminales continúan infiltrando malware con métodos avanzados. Algunas personas podrían recibir un correo electrónico con un documento adjunto de Microsoft Word infectado, mientras que otros podrían caer accidentalmente en un sitio Web no seguro. Siempre asegúrese de que lo que está en su pantalla sea auténtico. Verifique dos veces a los remitentes de correo electrónico. Busque el URL oficial. Esté consciente y atento.

Apple soluciona el fallo de iOS 10 que dejó bloqueado algunos iPhones.

Apple acaba de lanzar una nueva versión de iOS 10 que soluciona los errores que afectaron a algunos usuarios al actualizar su dispositivo.

Apple ha confirmado el error en un comunicado y asegura haberlo resuelto

“Hemos experimentado un breve problema con el proceso de actualización de software que afecta a un pequeño número de usuarios que actualizaron sus dispositivos en la primera hora de disponibilidad”, dijo Apple. “El problema se resolvió rápidamente y pedimos disculpas a aquellos clientes. Cualquier persona que se ve afectada debe conectar su dispositivo a iTunes para completar la actualización o póngase en contact con AppleCare para obtener ayuda”.

Al parecer, algunos usuarios sufrieron un error durante la instalación del nuevo software cuando atentaron de hacer la actualización vía OTA desde el mismo dispositivo. Tradicionalmente, al terminar un actualización, el dispositivo se reinicia.

Sin embargo, muchos comentarios en las redes sociales explican que sus dispositivos han quedado congelados sin emitir reacción ni mensaje alguno. Solo pueden ver una imagen que muestra el cable Lightning apuntando hacia el icono de iTunes.

Si la actualización a iOS 10 ha bloqueado tu iPhone o iPad, conéctalo a un PC o Mac, abre la aplicación de iTunes y fuerza el reinicio del dispositivo. Para hacer esto, solo pulsas el botón de inicio y el botón de encendido al mismo tiempo durante unos segundos y luego te aparecerá la pantalla de recuperación. Tendrás que restaurar el dispositivo, no actualizarlo.

Aunque Apple insiste que el problema ha sido resuelto y que usuarios pueden actualizar vía OTA, sería buena idea esperar unos días más para comprobar que ya todo está bien.

Lamentablemente, esta no es la primera vez que usuarios encuentran errores al actualizar su sistema operativo. Es por esta razón que siempre recomendamos hacer una copia de seguridad de tu iPhone o iPad. Solo toma unos cuantos minutos y te podría...LEER NOTICIA COMPLETA.

Android App puede revelar la identidad real del usuario

Aplicación de Android falsa puede utilizarse para revelar la verdadera identidad del usuario.

El problema radica en el modelo de permisos de Android (-x). El investigador de seguridad belga Arne Swinnen ha ayudado a Google a arreglar un problema de seguridad en Android 7 que permitía (en los sistemas operativos anteriores) a los atacantes obtener suficientes datos sobre el dispositivo y sus aplicaciones como para determinar la identidad real del dueño del dispositivo. Swinnen, un contribuyente bastante conocido en los programas de caza de bugs de Facebook, ha descubierto un problema con el sistema de permisos de archivos y carpetas que solía limitar el acceso a los datos más importantes que se guardan dentro de las carpetas de aplicaciones en los dispositivos Android.

El investigador afirma que un atacante (representado en este caso por una aplicación falsa que se haya instalado en el dispositivo) podría usar los comandos de Android para cambiar el directorio actual de trabajo de la aplicación al de la carpeta de otra aplicación.

Un problema con el modelo de permisos de Android

El modelo de permisos de aplicaciones de Android por defecto les permitiría acceder al directorio y ejecutar un archivo, pero no les permitiría mostrar una lista de los contenidos de la carpeta para descubrir nuevos archivos o leer ninguna parte de su contenido. Para poder hacer esto, la aplicación debería saber el destino exacto del archivo al que quiere acceder. Esto abre algunos agujeros de seguridad. “Sin embargo, lo más remarcable es que los archivos existentes que se encuentran en el interior de estos directorios se pueden listar y se puede obtener su meta-información, siempre y cuando se conozca el nombre del archivo,” explica Swinnen.

Una de estas situaciones es la aplicación de YouTube para Android, que utiliza un archivo estándar llamado youtube.xml dentro del directorio /data/data/com.google.android.youtube/shared_prefs/ para guardar los datos procesados en el interior de la aplicación a tiempo real.

Un atacante podría listar repetidas veces este archivo y tomar su tamaño y la última fecha de modificación (ya que no tienen permisos de lectura). Dado que la aplicación de YouTube actualiza este archivo cada pocos segundos cuando la aplicación está siendo utilizada, una aplicación falsa podría monitorizar este archivo y determinar si la aplicación está siendo usada (y por lo tanto el dispositivo). Otras aplicaciones tienen archivos similares, guardados en otras secciones de su estructura interna, así que el ataque podría trasladarse a cualquier otra aplicación.

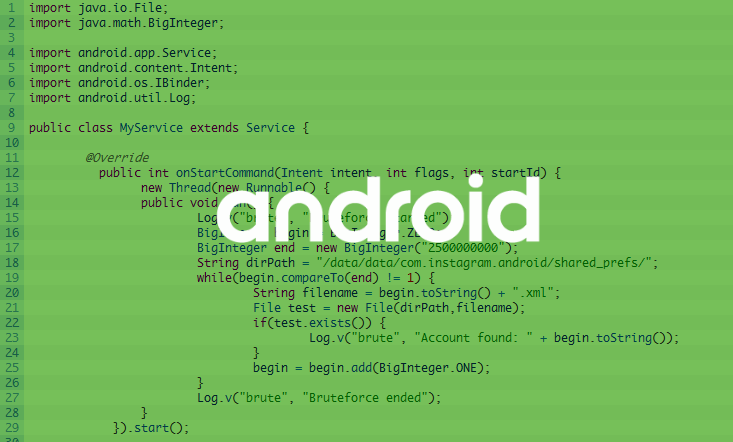

Un ataque de fuerza bruta a la aplicación de Instagram podría revelar el nombre real del usuario del Smartphone

Además de esto, para las aplicaciones que utilizan nombres de archivos fácilmente predecibles, como por ejemplo Instagram o Facebook, la aplicación falsa podría lanzar ataques de fuerza bruta para leer dichos archivos.

En el caso de Instagram, este archivo se encuentra en el directorio /data/data/com.instagram.android/shared_prefs/.xml, y en el caso de Facebook está en /data/data/com.facebook.katana/shared_prefs/XStorage-LATEST-.xml. Para Instagram, el valor de ID de usuario incrementa y siempre se encuentra entre 0 y 2500000000. Según Swinnen, realizar un ataque de fuerza bruta a través de los IDs de Instagram requeriría unos 4 días en un dispositivo Nexus 4.

El investigador ha llegado a crear un script para realizar el ataque de fuerza bruta que se ejecuta en segundo plano en el sistema operativo de Android, lo que significa que el usuario no necesitará tener abierta la aplicación falsa todo el rato. Una vez que se identifique una coincidencia para el archivo con el ID correcto en la dirección del archivo de la aplicación, entonces el atacante obtiene el ID de Instagram del dueño del teléfono, que suele darle como resultado la obtención de la identidad real del usuario.

Swinnen ha enviado el bug a Google en diciembre del año pasado...LEER NOTICIA COMPLETA.

Android sigue rastreando tu posición mediante Google Play incluso aunque quites Google Maps

Puedes decirle a Android que no quieres que una determinada aplicación use Google Maps para localizarte. Incluso puedes desinstalar completamente la popular aplicación de mapas. Da igual, aún queda un chivato de tus idas y venidas del que es difícil prescindir: Google Play.

El experto en seguridad para la consultora Secure Trading Mustafa Al-Bassam ha descubierto que la tienda de aplicaciones de Android rastrea continuamente la posición del usuario incluso en un terminal con Root, CyanogenMod, y en el que no está disponible la aplicación oficial de mapas

Al parecer, Google Play monitoriza esta información para ofrecersela a las aplicaciones que lo necesitan, pero no se puede desactivar. Las dos únicas opciones que ha encontrado Al-Bassam para evitar este rastreo es deshabilitar por completo el GPS....LEER NOTICIA COMPLETA.

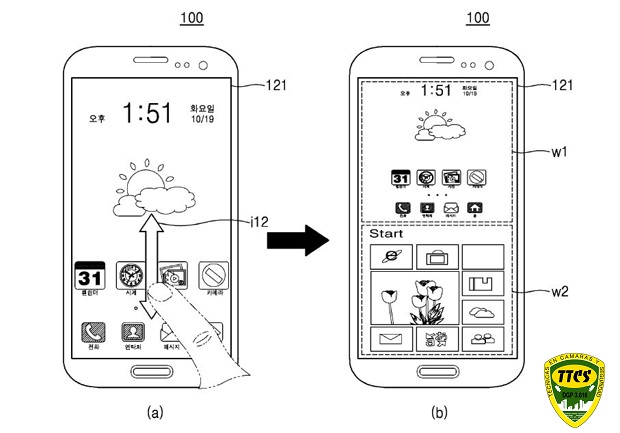

Samsung patenta un teléfono que usa Android y Windows a la vez

Actualmente en el mercado es posible encontrar teléfonos móviles y tablets que cuentan con Android y Windows 10 como sus sistemas operativos por defecto. De este modo, durante el encendido del dispositivo se nos permite escoger a qué sistema queremos acceder, aunque cada uno cuenta con su espacio individual.

Esto significa que aunque tengamos un teléfono con Android y Windows 10 Mobile, cada sistema operativo tiene su cantidad de almacenamiento interno asignada y separada, por lo que no podemos interactuar con la otra parte de nuestro dispositivo en ningún momento. Si queremos cambiar, solo podemos reiniciar y escogerlo.

Sin embargo, en relación a esto se ha descubierto recientemente una patente de Samsung que ha sido publicada hoy, aunque fue presentada en mayo del año 2015. En ella se describe un teléfono móvil que ejecuta Windows y Android de forma simultánea, eliminando la barrera que comentaba anteriormente.

Esto es una apuesta mucho más interesante de lo que se ha visto hasta ahora en el ámbito de los dispositivos con doble sistema operativo. En principio sería posible cambiar entre Android y Windows de forma realmente sencilla, tal y como lo harías al acceder a otra aplicación de tu teléfono.

En esta patente incluso se habla de la característica de multitarea o multiventana disponible en los últimos Samsung Galaxy, gracias a la cual sería posible mostrar al mismo tiempo en pantalla el sistema operativo Android en una ventana, mientras que el sistema con Windows se mostraría en la otra ventana.

Samsung va más allá, y habla sobre la posibilidad de arrastrar archivos entre ambos sistemas fácilmente, o crear carpetas compartidas para disponer de archivos determinados en los dos sistemas, y sería posible escoger cuántos recursos asignamos a cada parte para limitar el uso del procesador o de la memoria RAM....LEER NOTICIA COMPLETA.