Android; a punto de superar a Windows como punto de acceso a Internet

Windows es el sistema operativo desde el que más se accede a Internet, con 38.59% de cuota, pero Android le pisa los talones con un 37.42%

Windows es el sistema operativo desde el que más se accede a Internet, con un 38.59% de cuota, pero Android le pisa los talones y "desafía" su liderazgo con un 37.42%, informó hoy la compañía de monitorización StatCounter.

En febrero, el 38.59% de los accesos a Internet se produjeron desde un dispositivo con Windows, mientras que un 37.42% fueron desde uno con Android, el sistema operativo móvil de Google.

Los terminales con iOS coparon un 12.99 % de los accesos, mientras que el 5.24% de las conexiones se realizaron desde un ordenador de Apple (con OS X) y un residual 0.77 % desde Linux.

Se trata de una situación "impensable hace cinco años", indicó en un comunicado el consejero delegado de StatCounter, Aodhan Cullen.

En 2012, Windows ostentaba el 82% de las conexiones a Internet y Android, un 2.2%, una situación que ha cambiado debido al crecimiento exponencial de la adopción de teléfonos inteligentes y a la contracción del mercado de ordenadores.

"Android, de Google, está desafiando a Windows, de Microsoft, como el sistema operativo más popular de acceso a Internet", sostuvo Cullen.

El pasado mes de octubre, StatCounter detectó que el uso de la red desde tabletas y móviles había sobrepasado por primera vez las conexiones desde PC.

En Europa y Estados Unidos, Windows sigue siendo el sistema operativo principal de acceso a Internet...LEER NOTICIA COMPLETA.

Apple evalúa incorporar reconocimiento facial en el próximo iPhone ¿Por qué?

Según uno de los analistas más importantes sobre Apple, el próximo iPhone sería capaz de reconocer tu cara en 3D

Una de las funciones que podría tener el próximo iPhone que Apple presentaría el próximo otoño, sería el reconocimiento de rostro gracia a una serie de cámaras infrarrojas. Así lo asegura el analista Ming-Chi Kuo de KGI Securities que cuenta con un alto número de predicciones acertadas sobre productos Apple.

La detección de rostros no es nada nuevo en ordenadores o móviles. Intel es una de las empresas que más ha invertido en los que ellos llaman RealSense hasta tal punto que ahora, Windows 10, puede desbloquear los ordenadores usando una cámara compatible con esta tecnología de reconocimiento.

En esencia, lo que Ming-Chi Kuo comenta es un sistema de cámaras infrarrojas que detectarían el rostro de la persona que está frente al iPhone. Se usaría como método de seguridad para desbloquear el móvil o permitir hacer compras en la App Store o usando Apple Pay. Pero hay un caso de uso más interesante.

La tecnología de reconocimiento de rostros permite capturar caras en 3D, lo que permitiría crear personajes en juegos con nuestra cara. Por qué no, también permitiría hacer selfies en 3D moviendo ligeramente el teléfono alrededor de nuestra cabeza.

Apple adquirió recientemente una empresa israelí llamada RealFace. Por si no lo habías pillado con el nombre, efectivamente, esta empresa se especializa en reconocimiento de rostros.

¿Puede tu cara ser más segura que tu huella?

Los iPhone llevan un lector de huellas en el botón de inicio, pero no se espera que este botón siempre esté ahí. Hay rumores y patentes que muestran un futuro iPhone con una pantalla que llega a las cuatro esquinas, dejando sin espacio a un botón o un lector de huellas tradicional en el frontal.

Si bien una solución es mover el lector de huellas a la parte trasera, como hará Samsung en el próximo Galaxy S8, puede que Apple de el salto a la seguridad mediante reconocimiento facial en 3D.

En teoría, y sin mucha práctica, una huella puede lograr clonarse para usarse con un teléfono, mientras que la tecnología de reconocimiento facial ha evolucionado hasta un punto donde poner una foto delante de la cámara ya no sirve. Se necesita información de las distancias que tienen nuestros ojos y nariz, pero también distancias de profundidad que nos hace únicos....LEER NOTICIA COMPLETA.

El uso de cámaras para pillar al empleado ladrón es legal.

Solo es preciso avisar en la puerta del establecimiento de que hay cámaras No es preciso indicar a los empleados de que se les puede vigilar

El Tribunal Supremo confirma su doctrina sobre la aceptación como medio de prueba de la grabación de imágenes por cámaras de vídeo-vigilancia sin el aviso previo al empleado y obliga a un juzgado de lo Social a admitirlas y volver a emitir sentencia sobre un despido, que en su momento desestimó

El Pleno de la Sala de lo Social del Tribunal Supremo ha dictado una sentencia, de 31 de enero, en unificación de doctrina que admite como prueba en los juicios por despido las grabaciones efectuadas por las cámaras de vídeo-vigilancia en el lugar de trabajo.

La empresa demandante despidió a un dependiente por transgresión de la buena fe contractual, fraude, deslealtad y abuso de confianza por una "presunta actuación de hurto y de manipulación de tickets en diversas ocasiones".

Lo justificó aportando como prueba las grabaciones de las cámaras de seguridad del negocio. Sin embargo, el Juzgado de lo Social de Barcelona y, posteriormente, el Tribunal Superior de Justicia de Cataluña, dictaminaron que la prueba había sido obtenida vulnerando el derecho a la protección de datos del trabajador por falta de información previa sobre la finalidad y el objetivo de la instalación de dichas cámaras, por lo que no podía ser considerada una prueba válida. En consecuencia, el despido fue considerado improcedente.

La nueva sentencia del Supremo concluye que la prueba es válida ya que los empleados conocían la presencia de las cámaras de vídeo-vigilancia porque había un letrero que indicaba la existencia de las mismas así como su ubicación, y que no se precisa de un consentimiento explícito de los trabajadores pues se presupone con la mera existencia de la relación laboral.

En opinión de Isaac González abogado laboralista de Grupo Gispert -que ha sido quien recurrió las resoluciones anteriores-, "si el trabajador conoce que existen cámaras de vídeo-vigilancia que están en funcionamiento y su ubicación, debe saber que a partir de ahora los tribunales tendrán en cuenta esas grabaciones como medio de prueba en el caso de que se produzca un acto ilícito por su parte sin que con ello se vulneren sus derechos fundamentales".

El TC ya marcó esta doctrina

El Pleno del TC dictaba, por su parte, una sentencia de 3 de marzo de 2016, por la que establece que la instalación por una empresa en la entrada de uno de sus establecimientos del distintivo informativo de 'Zona videovigilada' regulado por la Instrucción 1/2006 de la Agencia Española de Protección de Datos (AEPD), cumple con la obligación de informar al trabajador de la instalación de dichos sistemas.

Por ello, la ponente, la magistrada Roca Trías, concluía que la obtención a través de cámaras de videovigilancia en la empresa de imágenes justificativas del despido del trabajador, cumple con los requisitos legalmente previstos para la captura y tratamiento de esos datos, pues los datos obtenidos se han utilizado para la finalidad de control de la relación laboral exigida.

Ante las sospechas de que en la tienda y en la caja del establecimiento donde la empleada prestaba sus servicios se estaban produciendo múltiples irregularidades, la empresa instaló una cámara de videovigilancia en la tienda donde aquella prestaba sus servicios para que controlara la caja donde trabajaba.

La cámara se instaló, sin comunicarlo a los trabajadores, si bien en el escaparate del establecimiento, en un lugar visible, se colocó el distintivo informativo. Días después, se comunicaba a la empleada su despido disciplinario porque, según reflejó la carta de despido, se había venido apropiando de efectivo de la caja de la tienda, en diferentes fechas y de forma habitual.

El Alto Tribunal sentó un precendente

El Supremo ya había avalado como prueba para el procedimiento de despido de una trabajadora de un supermercado, de una grabación, en la cual podía verse a la empleada comiéndose dos paquetes de embutido en el almacén.

La Sala de lo Social declara que el uso de cámaras de videovigilancia en una empresa con conocimiento de los trabajadores no vulnera los derechos fundamentales, y por tanto ha aceptado que en el proceso por el despido de la empleada constituya una prueba....LEER NOTICIA COMPLETA

Las empresas europeas desconocen aún la nueva regulación europea de protección de datos

La gran mayoría de empresas europeas desconoce aún el alcance de la nueva regulación sobre protección de datos, que entró en vigor en España el pasado 25 de mayo de 2016 y que será de obligado cumplimiento a partir del 25 de mayo de 2018, según recoge un estudio de ESTE e la consultora IDC hecho público en el marco del Mobile World Congress (MWC).

El nuevo marco tiene serias implicaciones legales para las organizaciones empresariales y las instituciones públicas y un objetivo principal: salvaguardar la privacidad de los ciudadanos europeos, como recuerda la empresa de seguridad ESET.

Según el estudio, casi el 78% de los responsables de tecnología de las más de 700 compañías que han participado en el informe no entienden el impacto que la nueva regulación puede suponer para sus organizaciones o ni siquiera conocen de su existencia. Sin embargo, las tecnologías de cifrado son las preferidas como método para cumplir con la normativa para más de un tercio de las empresas encuestadas.

"El 63% de las fugas de datos en una empresa se deben a contraseñas robadas, por lo que se hace imprescindible el uso de una alternativa de autenticación. Convertir los datos en anónimos es una opción y el cifrado es otra y ambos tienen pros y contras", comenta Mark Child, director de investigación en IDC.

Child explica que "convertir los datos en anónimo es sencillo, pero puede batirse con una correlación de varias fuentes". Por otra parte, añade, "el cifrado resuelve este problema".

"Proteger a los clientes y a los socios es fundamental para el éxito -e incluso la supervivencia- de cualquier organización, pero cada vez se tiene más en cuenta el valor que tienen los datos para el negocio y la necesidad de protegerlos tal y como propone la legislación, aunque sea para no tener que sufragar las multas si no lo hacen".

De aquellas organizaciones que conocían de la existencia del nuevo marco legal, el 20% confirma que ya lo cumplen, el 59% dice que están trabajando en ello y el 21% asegura que no están preparadas en absoluto, como recoge el estudio, realizado entre responsables de tecnología de empresas en Alemania, Eslovaquia, España, Italia, Países Bajos, Reino Unido y República Checa a finales de 2016.

En el estudio también se pregunta a las empresas su visión sobre el cifrado de datos, una de las tecnologías propuestas por el reglamento europeo. "Muchas empresas reconocen que sus soluciones de seguridad actuales no son suficientes para el entorno actual de amenazas y la mitad de los encuestados cita la necesidad de incrementar o añadir soluciones de seguridad adicionales", afirma Child. Según el estudio, contar con cifrado de datos es algo deseable para el 36% de los encuestados.

"ESET es una de las compañías pioneras a la hora de ofrecer soluciones de cifrado...LEER NOTICIA COMPLETA.

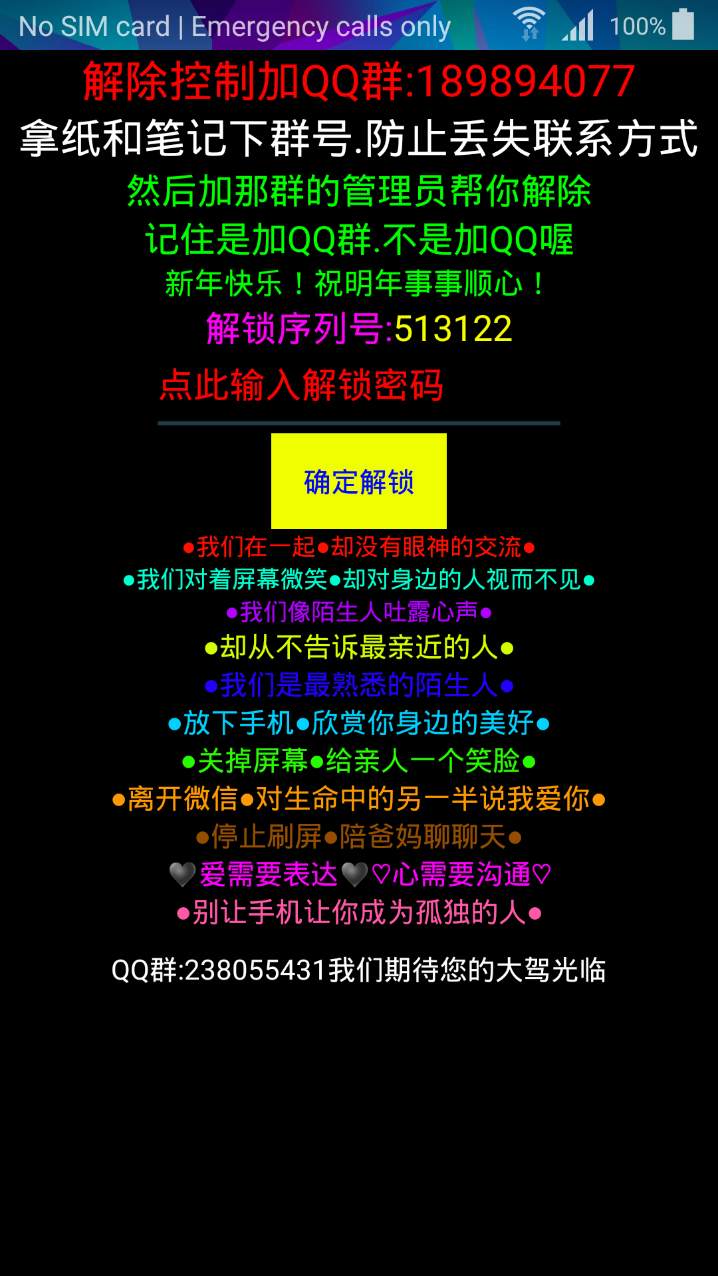

Este ransomware para Android es capaz de hablarle a sus víctimas para extorsionarlas.

Imagina que tu dispositivo móvil o tableta con sistema operativo Android empieza a hablarte inesperadamente. Una estupenda funcionalidad nueva, ¿verdad? Claro, hasta que te das cuenta de que esa voz femenina que te acaba de “felicitar” está reproduciendo el mensaje de un ransomware que bloqueó tu pantalla. Y, si hablas chino, te darás cuenta de que el precio para desbloquear tu equipo es 40 yuanes (aproximadamente 6 dólares).

Un miembro de la conocida familia de ransomware Jisut, más específicamente Android/LockScreen.Jisut, demostró recientemente estas “habilidades lingüísticas”. ESET detecta a este malware mayormente como Android/Lockerpin, en relación a su otra funcionalidad distintiva: la habilidad de cambiar el código PIN de bloqueo de pantalla de un usuario.

Este ransomware para Android capaz de hablar se propaga a través de un dropper malicioso usado para descifrar y ejecutar el payload. El proceso de infección se activa luego de que el usuario abre manualmente una aplicación maliciosa y hace clic en un botón que dice “Click for free activation”.

Luego, se le pide a la víctima que conceda derechos de administrador al malware, dificultando la eliminación o desintalación de la app. Además, se bloquea el equipo y se reproduce el mensaje de voz que exige el rescate.

Sin embargo, la extorsión no es la única intención de la variante parlante de Jisut; otro ejemplo es el intento de obtener credenciales de usuarios de la red social china QQ. El malware intenta engañarlos mostrando una falsa pantalla de login, similar a la original del servicio. Cualquier nombre de usuario y contraseña que se ingrese allí se enviará directamente al atacante.

A esta actividad le sigue la demanda del pago de rescate y aparece información para hacerlo en la pantalla de la víctima. En este punto no hay salida: si el usuario logra cerrar esta actividad de alguna forma, solo empeora las cosas. La funcionalidad de seguridad propia del dispositivo, el PIN, se restablece a un nuevo código desconocido para la víctima.

Esta variante parlante y que bloquea la pantalla es apenas una de las pertenecientes a la familia de malware Jisut vistas en el último año; según observamos desde ESET, su número total de detecciones se duplicó en comparación con 2015. Sin embargo, no todas ellas extorsionaban a las víctimas. De hecho, algunas solo trataban de vender la app o su código fuente, o simplemente bloqueaban el dispositivo sin exigir ningún rescate.

Las variantes que piden dinero a menudo hacen el proceso de pago más simple y directo añadiendo un código QR que le permite al usuario enviar un mensaje al atacante o bien hacer el pago directamente.

En la mayoría de los casos Jisut solo tenía un efecto visual (cambiar el fondo de pantalla) o sonoro (reproducir un sonido de fondo). Esto refuerza nuestra idea anteriormente publicada de que no fue creado con grandes aspiraciones a ganar dinero, sino también como una broma.

La familia Jisut se propaga mayormente en China y lo más probable es que sea el trabajo de una banda que no se preocupa mucho por el anonimato. Algunas de las pantallas de versiones anteriores incluían información de contacto de la red social QQ y urgían a las víctimas a contactar a los autores para recuperar sus archivos. Si la información de sus perfiles es válida, estos operadores de malware son jóvenes de entre 17 y 22 años.

Las primeras variantes de Android/LockScreen.Jisut empezaron a aparecer en la primera mitad de 2014. Desde entonces, hemos detectado cientos de variantes mostrando diferentes mensajes de pedido de rescate, aunque todas se basan en la misma plantilla de código. Algunas incluso se propagan a través de un mensaje SMS con un enlace que dirige al malware, el cual se envía a todos los contactos del usuario....LEER NOTICIA COMPLETA.